Nie daj się oszukać

Napisać, że zachowując ostrożność w Internecie, trzeba zachowywać się jak na polu minowym, to nie napisać nic. Jeżeli wysiłek sprawia nam chronienie swoich własnych danych, to o ile trudniej jest nam dbać o cudze dane – naszego ruchu, kolegów i koleżanek?

Można odnosić wrażenie, że liczba działań, które są uznawane za cyberprzestępstwa, rośnie wraz z rozwojem usług w sieci. Otóż niekoniecznie – powstają tylko nowe formy bądź pola działania. Oszustwo wszak na żywo i w Internecie nie różni się ani intencją, ani skutkiem (różnią się jedynie numerem artykułu w Kodeksie karnym).

Koniecznym jest więc chronienie swoich danych i tych, które zostały naszej ochronie powierzone. Jakie to dane? Imię i nazwisko, wiek, płeć, dane kontaktowe jak adres e-mail, numer telefonu, rzadziej adres, czasem PESEL. Zdarza się, że posługujemy się zdjęciami, hasłami. Obracając własnymi danymi osobowymi, pojawiają się również numery kont bankowych czy karty kredytowej.

Miałem być nagrywany przez kamerę w moim laptopie. Oczywiście nie bałem się

Podam przykład z życia instruktorskiego, gdy pełniłem kilka funkcji jednocześnie, w tym drużynowego. Wykonywałem kilka rzeczy naraz – od wysyłania zapytań ofertowych, przez zakupy w sklepach internetowych po konsultacje jakichś przedsięwzięć z instytucjami publicznymi i przedsiębiorstwami. Generalnie mój adres e-mail był w wielu miejscach polskiego (i nie tylko) Internetu.

Raz dostałem wiadomość strasząca mnie, że ktoś pozyskał dowody na jakieś moje złe zachowania. Miałem być nagrywany przez kamerę w moim laptopie, a za odpowiednią zapłatę pliki miały zostać usunięte. Oczywiście nie bałem się, bo nie miałem nic na sumieniu, a po zweryfikowaniu czy ten mail spełnia przesłanki bycia phishingiem, szybko uznałem, że nie ma się czym przejmować.

Znajomy prosi o pomoc? To może być lepszy nigeryjski książę

Przyjrzymy się więc najpopularniejszym metodom stosowanym przez przestępców. Wspomniany już phishing nie bez powodu kojarzy się z wędkowaniem. Jest to metoda oszukiwania użytkownika za pomocą podszywania się pod inną osobę, bądź instytucję, (przynęta) w celu wyłudzenia informacji. Phishing może być zautomatyzowany za pomocą spamu (zwykle oparty o bazę adresów e-mail, którymi żonglują niektórzy usługodawcy) bądź celowany personalnie. Pierwszy z nich to często znane nam, obśmiewane w Internecie wiadomości takie jak:

- nigeryjski książę piszący o tobie jako o jedynym spadkobiercy fortuny,

- haker, który ukradł twoje dane osobowe i ujawni je, jeśli nie zapłacisz okupu,

- rzekomo niezapłacone faktury,

- konieczność zapłacenia dodatkowej opłaty do przesyłki kurierskiej

- konieczność zweryfikowania danych na stronie bankowej.

Wiadomości może łączyć kilka cech. Pierwsza to niewygodny adres nadawcy, kończący się domeną, którą trudno podejrzewać o autentyczność (np. @bgzbnpparibas.pl). Kolejna rzecz to błędy stylistyczne, zwykle spowodowane zautomatyzowanym tłumaczeniem i bezosobowe formy lub posługiwanie się naszym imieniem i nazwiskiem tylko w mianowniku. Naszą czujność powinny wzbudzać też podejrzane załączniki (nie tylko ze względu na tytuł, co rozszerzenie pliku) oraz hiperłącza ukryte pod tekstem czy przyciskiem – dlatego zawsze najeżdżam kursorem na link, aby wyświetlił się adres strony. Polecam obejrzeć krótki filmik na Youtubie o rozpoznawania phishingu.

Innym sposobem na phishing jest ten adresowany, którego najpopularniejszą formą jest oszustwo na Blika. Polega to na tym, że ktoś włamuje się na konto na przykład na Facebooku i prosi znajomych o podesłanie kodu Blik, rzekomo w celu szybkiego dokonania jakiejś transakcji, jak zakup biletu kolejowego.

Zadaj kilka pytań, na które tylko twój znajomy będzie znać odpowiedź

Najprostszym sposobem uniknięcia oszustwa jest oczywiście skontaktowanie się z tą osobą inną drogą (na przykład telefonicznie) albo zadanie kilku pytań potwierdzających tożsamość, czyli takich, na jakie tylko twój znajomy będzie znać odpowiedź. Podawanie kodu Blik jest dużo niebezpieczniejsze niż na przykład numeru konta, gdyż tym jednym wejściem przez Blika średnio zaawansowani łowcy mogą opróżnić konto już bez konieczności pozyskiwania innych kodów.

Cechą wspólną każdego phishingu są emocje. Komunikaty te budzą niepokój, wymuszają dynamikę i wprawiają w poczucie uciekającego czasu. Presja zmusza nas do podejmowania często nieracjonalnych decyzji. Dlatego w przeciwdziałaniu phishingowi ważna jest dyscyplina i czujność.

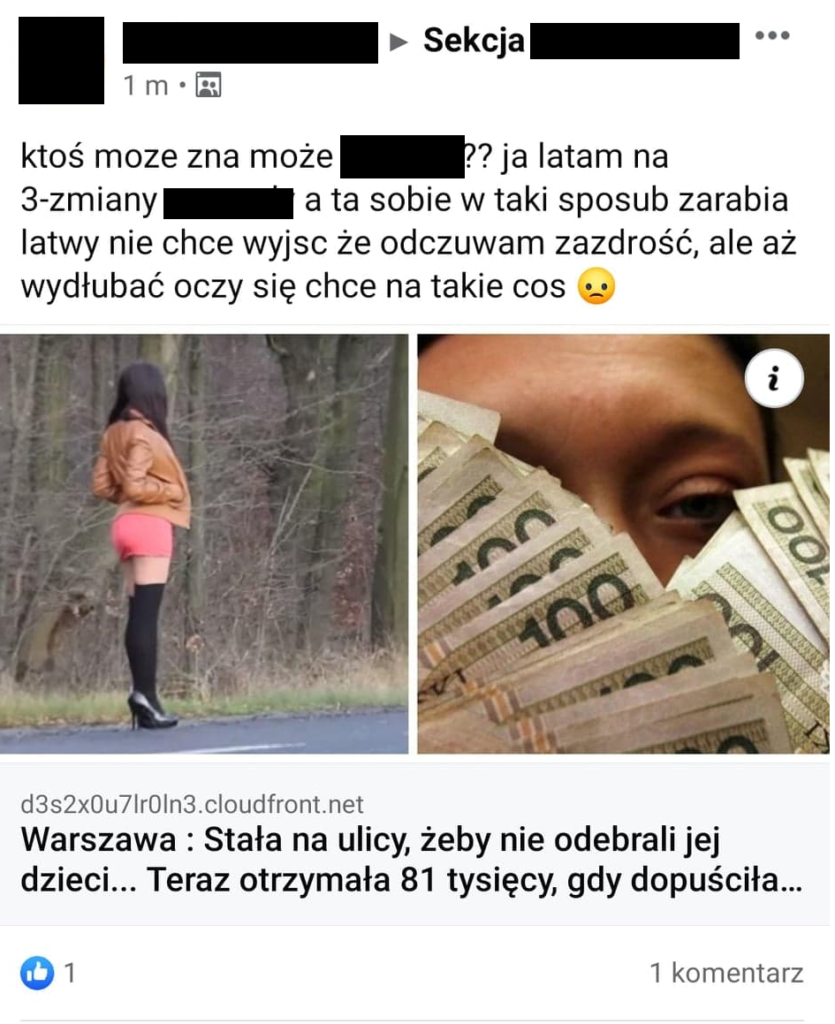

O jeden clickbait za daleko i tracisz kontrolę

Mieliście ochotę kliknąć link? Właśnie o to chodzi

Ten rodzaj przestępstwa komputerowego często odbywa się z naszej winy. Znacie to uczucie, kiedy widzicie w mediach społecznościowych clickbaitowy tytuł z zachęcającą miniaturką? Często link jest po sekundzie skomentowany przez tę samą osobę w celu zwiększenia zasięgów. Mieliście ochotę kliknąć link? Właśnie o to chodzi. Najczęściej mechanizm wygląda w ten sposób: beztroski użytkownik chce poznać treść i klika w link, a wtedy kierowany jest do innej strony, gdzie wystarczy się zalogować się przez Facebooka albo podać swój adres e-mail. W tym momencie automatycznie mogą się zdarzyć dwie różne rzeczy:

- Link zostanie udostępniony na wszystkich grupach, których członkiem jest użytkownik (w ten sposób rozprzestrzeni się o kolejne kręgi),

- Zupełnie inna treść z zupełnie innym linkiem zostanie rozesłana do wszystkich znajomych przez Messengera – bardzo często też clickbaitowa, bezosobowa (Hej, czy to twoje zdjęcia?) wraz z jakimś linkiem.

A najważniejszą z konsekwencji może być dostęp do konta. Tylko od fantazji włamywacza zależeć będzie czy zmieni hasło, czy nie. Jak się przed tym bronić? Przede wszystkim dwukrotnie pomyśleć przed kliknięciem w jakikolwiek link.

Antywirus w telefonie? Na pececie mieli go wszyscy

Adware, ransomware, spyware, rootkit, robaki i trojany – mnóstwo nazw, na ogół jeden cel: przejęcie danych pomocnych przy popełnianiu przestępstw komputerowych. Oprogramowanie służące wyświetlaniu niechcianych reklam może być niegroźne w porównaniu z takim, które wymusza określone procesy na naszym sprzęcie. Przed złośliwym oprogramowaniem możemy uchronić się trzema drogami:

- Profilaktyka, czyli instalując i wyrażając zgody tylko wobec zaufanego oprogramowania.

- Za pomocą systematycznego sprawdzania stanu oprogramowania (przez menedżera zadań albo sprawdzanie wtyczek w Chrome lub Firefox – niechciane oprogramowanie często jest instalowane właśnie tam).

- Korzystając z oprogramowania antywirusowego. Wiedzieliście, że w 2020 roku ponad 61% ludzi na świecie korzystało z Internetu mobilnie? Ciekawe, ilu z tych użytkowników korzystało z oprogramowania antywirusowego, które zwykle instalują jako jeden z pierwszych programów na swoim komputerze stacjonarnym?

Zawsze sprawdzaj informacje

Zawsze sprawdzajmy informacje

Nieprawdziwe, sensacyjne informacje mogą wpłynąć na nasze decyzje – niezależnie od tego, czy wybieramy nowe buty, czy kupujemy zagraniczną wycieczkę. Zawsze sprawdzajmy informacje, które mogą być istotne dla decyzji, którą podejmujemy. Nie rozwodząc się nadmiernie nad tym punktem, odsyłam do wciąż aktualnego tekstu szefa redakcji Na Tropie, który wiosną pisał o demaskowaniu fałszywych informacji, których plaga wybuchła na początku epidemii.

Polecić mogę również stronę utworzoną przez Komisję Europejską, jako odpowiedź na narastającą falę dezinformacji wymierzonej przeciwko Unii Europejskiej, a także krótką broszurę w języku angielskim pokazującą, jak rozpoznawać fake newsy.

Co zrobić, żeby nie być ofiarą?

Stosując pewien zestaw nawyków, można zwiększyć bezpieczeństwo danych swoich i innych. Po pierwsze nie używaj tego samego hasła do wielu ważnych serwisów. Nawet jeśli zmieniasz, co jakiś czas, tylko jeden znak w haśle, to ułatwiasz cyberprzestępcom złamanie go, bo mają mniej znaków do przetestowania. Hasło powinno mieć minimum osiem znaków, zawierać małe i duże znaki, cyfry oraz znak specjalny. Jeśli chcesz sprawdzić, ile potencjalnym włamywaczom zajmie złamanie twojego hasła, spróbuj na stronie howsecureismypassword.net.

Stosuj uwierzytelnianie dwuskładnikowe. Office365 na części użytkowników już wymusił odbieranie telefonu w momencie logowania się do platformy. Serwisy bankowe mają obowiązek stosowania tego rozwiązania. Nie bójmy się więc i wdrażajmy je do innych serwisów (społecznościowych czy do kont mailowych).

Z hasłem jest jak ze szczoteczką do zębów

Kolejny nawyk to częsta zmienia hasła do konta bankowego czy mediów społecznościowych. To jest jak ze szczoteczką do zębów – rekomendowana jest zmiana raz w miesiącu. Wiem, że to często, ale akurat zmiana hasła nic nie kosztuje.

Sprawdzaj też stan zalogowania w różnych serwisach – przykładowo na Facebooku czy Gmailu. Używaj też oprogramowania antywirusowego, zarówno na komputerze, jak i na innych urządzeniach – smartfonie czy tablecie.

Dane członków ZHP? Tylko w Office 365. PESEL? Tylko w Tipi

Jeśli przetwarzasz dane, rób to tylko na serwerach i w środowiskach do tego uprawnionych. Dane członków ZHP? Tylko w obrębie Office 365. PESEL harcerza? Tylko w Tipi. Nie przesyłaj żadnych danych osobowych przez Facebooka albo Gmaila – tutaj nie ma miejsca na wyjątki.

Pamiętaj, żeby być sceptycznym na co dzień i od święta. Nie wierz we wszystko, co wygląda jak nagłówek prasowy. Sprawdzaj wiadomości, które mogą wpływać na twoje decyzje, waż każdą reakcję pod aktualnościami – to właśnie od nich uzależniony będzie kształt twojej bańki informacyjnej. A jeśli interesuje ten temat, zapraszam do lektury tekstu Bańki w Na Tropie oraz do obejrzenia dokumentu Social dillema na Netfliksie.

Zapraszam na webinarium

Możliwe, że po tej lekturze najdą cię refleksje dotyczące bezpieczeństwa danych, którymi obracasz. A przy okazji… październik po raz ósmy jest Europejskim Miesiącem Cyberbezpieczeństwa. To teraz odbywają się szkolenia, seminaria czy treningi dotyczące doskonalenia kompetencji cyfrowych, szczególnie w kwestiach bezpiecznego posługiwania się siecią. Polecam i zapraszam do poszukiwania szkoleń dostosowanych do swoich potrzeb! Szukajcie pod hashtagami na Twitterze i Facebooku @CyberSecMonth, #CyberSecMonth, #ThinkB4UClick.

Serdecznie zapraszam na webinarium organizowane przez Wydział Pracy z Kadrą Głównej Kwatery ZHP w ramach cyklu Szkiełko i Oko, gdzie powiemy sobie dużo więcej na tematy ochrony siebie i innych w sieci. Link do webinaru znajdziecie niebawem na facebookowym profilu Centralnej Szkoły Instruktorskiej.

*zdjęcia użyte w artykule pochodzą z bazy pixabay.com

Przeczytaj też:

Jacek Grzebielucha - były drużynowy 7 GIDH "Keja", sercem w Chorągwi Gdańskiej - ciałem we Wrocławiu. Prawnik i urzędnik, pasjonat za dużej liczby rzeczy. Znawca memów.